研究人员披露GE HealthCare超声波医疗设备漏洞,能被用于部署恶意程序

安全企业Nozomi Networks披露GE HealthCare旗下的Vivid Ultrasound系列超声波医疗设备弱点,他们总共找到11个漏洞,并指出这些漏洞将会造成多种层面的影响,例如,窃取病人检测数据,甚至攻击者有机会在设备上植入勒索软件。

研究人员指出,攻击者若要利用他们发现的漏洞,必须实际访问该医疗设备,因为过程中需要通过设备上的键盘及触摸板进行操作。不过,这也不能代表用户就能掉以轻心,因为,攻击者只需1分钟的时间,就足以植入恶意程序,这也代表这类设备最好随时都要有人看管,才能减少曝险的机会。

他们针对心脏超声波形象系统Vivid T9进行调查,并重点放在预装的网页应用程序Common Service Desktop,以及安装于Windows工作站计算机的应用程序EchoPAC,该软件的主要功能,是让医生能够查看上述系统取得的超声波形象。

结果他们发现了11个漏洞,其中的写死帐密弱点CVE-2024-27107为重大层级,CVSS风险评分最高,达到了9.6分。

另外有6个高风险漏洞CVE-2020-6977、CVE-2024-1628、CVE-2024-27110、CVE-2024-1630、CVE-2024-27109、CVE-2024-1486,这些漏洞涉及防护功能失效、操作系统命令注入、能以不需要的权限执行、路径穿越、帐密保护不足,以及重要资源权限分配不正确的情况,CVSS风险评分介于8.4至7.4分。

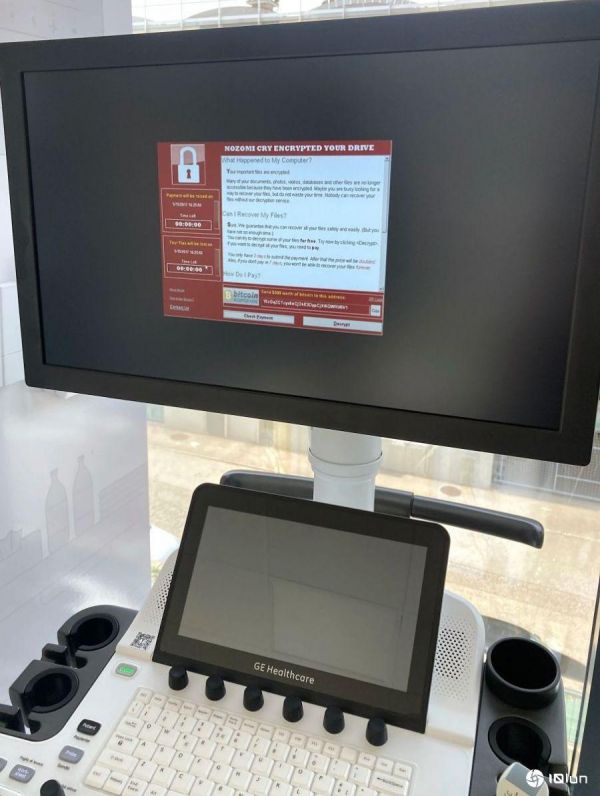

究竟这些弱点会带来那些危害?研究人员表示,所有的漏洞他们都能用来拿到root权限,并执行任意程序代码。他们规划了漏洞利用攻击链,先是通过防护功能失效漏洞CVE-2020-6977,跳脱Kiosk模式取得Vivid T9的控制权,接着,再利用命令注入漏洞CVE-2024-1628来实现程序代码执行的目的,最终他们成功在Vivid T9部署勒索软件。

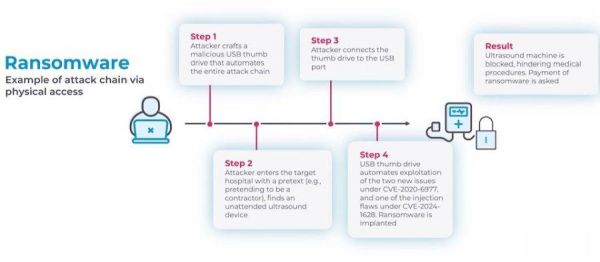

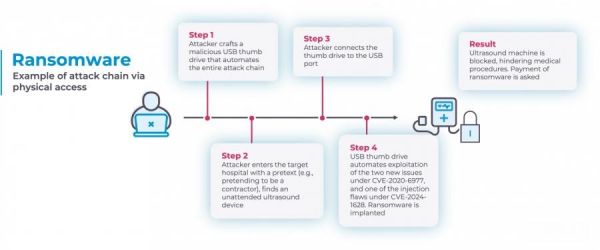

上述的攻击过程,虽然攻击者必须实际接触超声波设备,但研究人员表示,若要加快攻击速度,黑客还能准备恶意U盘,一旦接上USB端口,就能模拟键盘和鼠标,自动化执行所有攻击步骤。他们实际制作一个专用U盘并进行测试,结果可在大约1分钟完成所有攻击步骤。

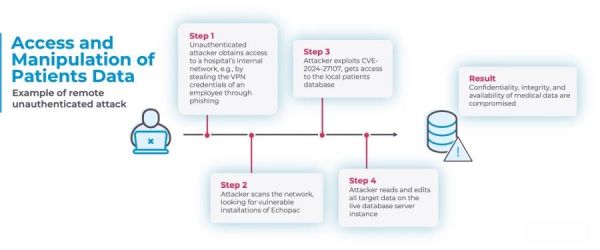

而针对另一种攻击手法,研究人员利用CVE-2024-27107,而能在未通过身份验证的情况下,对于EchoPAC下手,访问本机病人数据库的内容。他们表示,攻击者可借由外流的VPN帐密取得医院内部网络的访问权限,扫描存在上述漏洞的EchoPAC发动攻击。

对此,GE HealthCare也发布安全公告,并提供相游说明,研究人员也呼吁,医护人员应随时看管超声波设备,而对于部署EchoPAC的计算机,他们认为应封锁特定流入的流量应对。

举报/反馈

相关知识

全面揭秘疫情下医疗网络安全风险!超 80% 健康 App 有高危漏洞,暴力攻击单日 80 万次

大连臀部超声吸脂门诊排名披露!

超声波清洗技术如何用于医疗设备的消毒?

浙江超声波清洗设备厂家「宁波坤搏超声设备供应」

GE医疗气胸AI算法获批FDA!准确率高达100%

医学教材 超声波疗法

国药器械与GE医疗中国签署合资协议 共同推动医药健康产业高质量发展

IoT干货-确保无线医疗设备的安全

医疗电子设备的电磁兼容

ge电生理设备

网址: 研究人员披露GE HealthCare超声波医疗设备漏洞,能被用于部署恶意程序 https://www.trfsz.com/newsview1816787.html

推荐资讯

- 1发朋友圈对老公彻底失望的心情 12775

- 2BMI体重指数计算公式是什么 11235

- 3补肾吃什么 补肾最佳食物推荐 11199

- 4性生活姿势有哪些 盘点夫妻性 10428

- 5BMI正常值范围一般是多少? 10137

- 6在线基础代谢率(BMR)计算 9652

- 7一边做饭一边躁狂怎么办 9138

- 8从出汗看健康 出汗透露你的健 9063

- 9早上怎么喝水最健康? 8613

- 10五大原因危害女性健康 如何保 7828